Сегодня после обновления пакетов в alpine 3.22

(1/11) Upgrading alpine-conf (3.20.0-r0 -> 3.20.0-r1)

(2/11) Upgrading runc (1.3.0-r3 -> 1.3.3-r0)

(3/11) Upgrading containerd (2.1.3-r2 -> 2.1.3-r3)

(4/11) Upgrading pcre2 (10.43-r1 -> 10.46-r0)

(5/11) Upgrading containerd-openrc (2.1.3-r2 -> 2.1.3-r3)

(6/11) Upgrading docker-engine (28.3.3-r2 -> 28.3.3-r3)

(7/11) Upgrading docker-openrc (28.3.3-r2 -> 28.3.3-r3)

(8/11) Upgrading docker-cli (28.3.3-r2 -> 28.3.3-r3)

(9/11) Upgrading docker-cli-buildx (0.24.0-r2 -> 0.24.0-r3)

(10/11) Upgrading docker (28.3.3-r2 -> 28.3.3-r3)

(11/11) Upgrading docker-cli-compose (2.36.2-r2 -> 2.36.2-r3)

И в ubuntu 24.04

containerd.io/noble 1.7.28-2~ubuntu.24.04~noble amd64 [upgradable from: 1.7.28-1~ubuntu.24.04~noble]

docker-ce-cli/noble 5:28.5.2-1~ubuntu.24.04~noble amd64 [upgradable from: 5:28.5.1-1~ubuntu.24.04~noble]

docker-ce-rootless-extras/noble 5:28.5.2-1~ubuntu.24.04~noble amd64 [upgradable from: 5:28.5.1-1~ubuntu.24.04~noble]

docker-ce/noble 5:28.5.2-1~ubuntu.24.04~noble amd64 [upgradable from: 5:28.5.1-1~ubuntu.24.04~noble]

docker-compose-plugin/noble 2.40.3-1~ubuntu.24.04~noble amd64 [upgradable from: 2.40.0-1~ubuntu.24.04~noble]

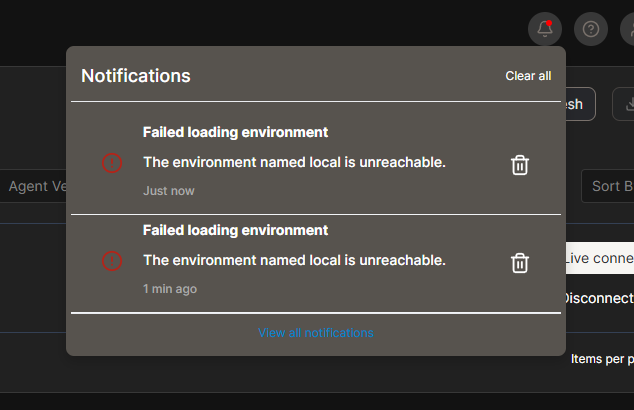

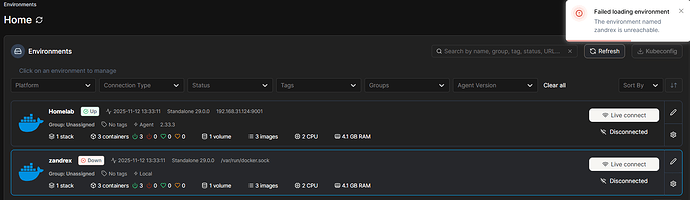

Перестали запускаться docker контейнеры со следующей ошибкой

traefik-pve-01:~# docker run --rm -it alpine:3.20 sh

docker: Error response from daemon: failed to create task for container: failed to create shim task: OCI runtime create failed: runc create failed: unable to start container process: error during container init: open sysctl net.ipv4.ip_unprivileged_port_start file: reopen fd 3: permission denied

Run 'docker run --help' for more information

Аналогичное поведение на Ubuntu 24.04

- Вот обсуждение на редите, там про debian говорится

- И вот CVE в runc

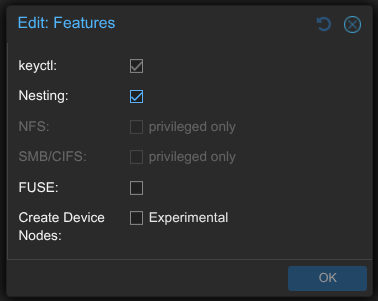

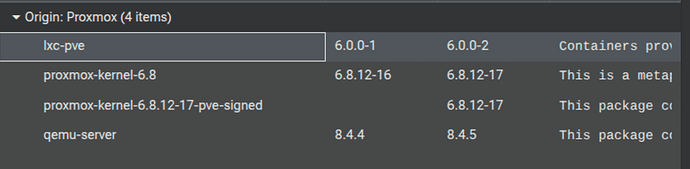

- Баг в Proxmox

Пока в процессе исправления