В общем, чуть более глубоко погрузился в суть проблемы.

А подоплеку я описал еще 7 июля в соответствующем посте

Оказывается, что данное обсуждение ведется еще с 22 года, но сейчас стало максимально жестко. Proxmox проблему не признают и в очередной раз говорят, что LXC контейнеры не нужны, пользуйте виртуалки т.к. они всем лучше (кроме производительности, естественно), сообщество, естественно, сопротивляется.

LXC внесли правки для исправления данной проблемы, но они нехило так отключают правила AppArrmor, Proxmox считают это не фиксом, а ![]() собачим, и настаивают на использовании VM вместо CT, ну а если вы все еще хотите это использовать контейнеры, то вот там официальная дока

собачим, и настаивают на использовании VM вместо CT, ну а если вы все еще хотите это использовать контейнеры, то вот там официальная дока

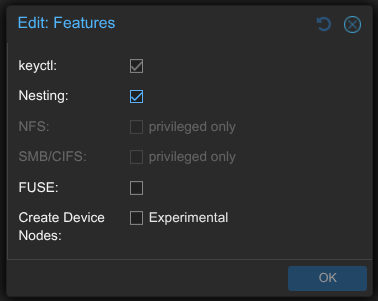

keyctl= (default = 0)

For unprivileged containers only: Allow the use of the keyctl() system call. This is required to use docker inside a container. By default unprivileged containers will see this system call as non-existent. This is mostly a workaround for systemd-networkd, as it will treat it as a fatal error when some keyctl() operations are denied by the kernel due to lacking permissions. Essentially, you can choose between running systemd-networkd or docker.

Я не знаю, вольют ли Proxmox вышеобозначенный PR к себе из апстрима и когда они это сделают, но они достаточно непрозрачно написали, что данная проблема для них не оказалась неожиданностью и они уже все написали в доке

Поэтому, на ближайшее время мы приходим к тому, что для запуска докера внутри CT контейнера надо выставлять вот такие опции

Что несколько повышает привилегии docker внутри LXC контейнера, но в теории, должно компенсироваться AppArmor самого docker

Либо даунгрейдить containerd.io, но это тупиковая ветвь развития и не факт, что docker выкатят исправления со своей стороны

В Alpine мне это помогло, а в ubuntu все равно не хочет работать, пока разбираюсь с этим