Подумал, что DNS сервер для домашней сети рано или поздно все равно понадобится. Из того, что нашел, решил попробовать Technitium DNS. Долго пытался понять как лучше реализовать. В конечном итоге слепо выполнил инструкции по установке(Technitium Blog: Running Technitium DNS Server on Ubuntu Linux) контейнера из консоли start-samohosting LXC. Все заработало без особых сложностей. Добавил иконку в раздел сервера и сервисы. И даже можно создать зону имени себя…

Очень странный продукт, но как оказалось, что в он в топах домашних DNS серверов.

Не знаю, умеет ли он DDNS, т.к. документация просто ужасная.

Для домашнего самохостинга просто не представляю жизни без DDNS и вообще своего DNS сервера

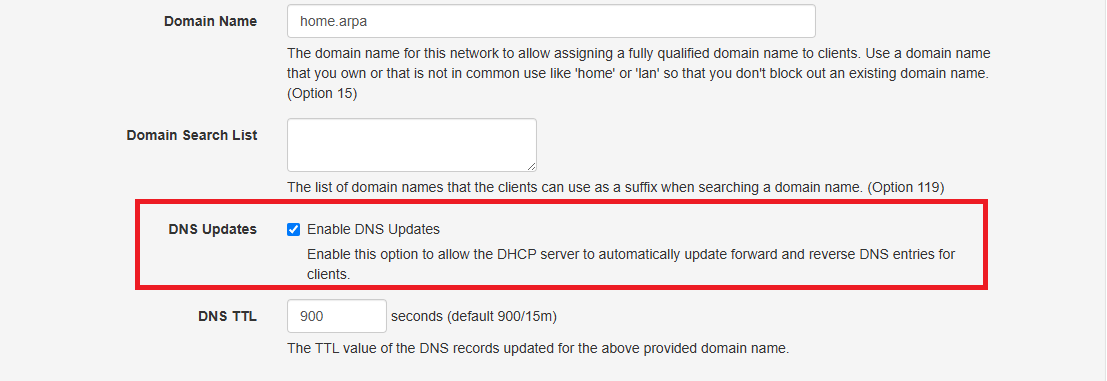

По поводу DDNS, это когда при получении аренды по DHCP создается автоматически запись в DNS и обращаться к узлу можно по локальному имени, при этом DNS является самым поддерживаемым и надежным способом

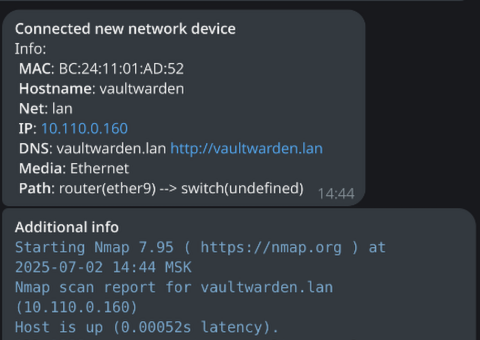

Ну и дома еще прикрутил уведомления в телегу при появлении нового клиента

(Path: сломался т.к. переделывал сеть, раньше показывался путь от роутера до устройства по свитчам и точкам доступа)

Соответственно либо по vaultwarden либо по vaultwarden.lan можно “достучаться” до виртуалки или другого устройства в сети, у меня traefik только так и ходит в сервисы (отказался от автодискавери через метки в докере)

Я вот давно пользуюсь связкой Pi-Hole + Unbound и как-то не смотрел даже в сторону альтернатив, в чем плюс Technitium DNS?

Ну вот у меня аналогичный вопрос возник, а просмотр сайта проекта дал больше вопросов, чем ответов, хотелось бы увидеть обзор и сравнение от автора темы.

Из того, что я нарыл в доке и yutube это то, что Technitium DNS это полноценный DNS сервер по всем стандартам, т.е. там где у меня голова болела в все время. Т.е. технически его можно развернуть на нескольких серверах в интернете и указать в качестве DNS сервера в регистраторе домена, после чего, все в интернете будут к нему обращаться.

Надо ли это для дома и самохостинга? Вот эти все тонкости настройки SOA записи? Лично мне как и большинству других достаточно будет функционала dnsmasq

- Я вообще пользую mikrotik с его втроенным DNS без SOA и головняка с серийниками, но при этом держу

.lanзону + переопределяю записи публичной зоны (которая хостится на cloudflare, чтобы клиенты в локалке ходили на соответствующий traefik или хост вместo публичного интерфейса роутера с dns hairpin - Ну и Adguard для блокировки рекламы + индивидуальных настроек под каждого клиента.

…просмотр сайта проекта дал больше вопросов, чем ответов, хотелось бы увидеть обзор и сравнение от автора темы.

Ну автор темы не настолько компетентен, чтобы делать обзор и сравнение. Имел дело когда-то с Микрософт DNS сервером при разворачивании и поддержке MS AD. В данном случае сам руководствовался уже имеющимися обзорами (Например https://youtu.be/m3lNqy3HAvA?si=dMM_aBp1-AXitOnl). Что понравилось:

- Установился на платформу start.samohosting.ru без проблем.

- Базовая конфигурация буквально пару кликов и сразу заработал.

- Субъективно, но кажется некоторые сайты открываются быстрее.

- Не пробовал еще, но есть функции блокировки.

- Не знаю насколько он нужен, но есть DHCP сервер

- Ну и в своей сети можно создать любую зону

Ну тот же Pi-hole в целом выполняет все описанные вами функции, хотя внешне вроде как ADGuard DNS выглядит лучше но это уже вопрос выбора, а что у вас будет выполнять роль вешестоящего DNS для пересылки в целом зависит от задач.

Как минимум по наблюдениям документации и обсуждений в сети для Technitium DNS я встречал меньше, чем для всего остального, во всяком случае в ру-сегменте.

а в этом и прикол, что явных плюсов никто не находит, просто альтернатива.

Я не так давно перешел на unbound + agh, когда пихоль после апдейта пришлось восстанавливать из бекапа, БД умерла.

Умеет:

Adblock тоже есть.

Раньше пользовался Pi-hole из-за используемого под капотом dnsmasq. А dnsmasq мне нужен был для split tunneling’а по доменным именам через iptables/ipset. Но ходить каждый раз в конфиги для добавления домена было так себе.

Развернул Technitium. С помощью бредогенератора и примеров с их исходников сделал плагин для Technitium (в их терминологии App), который при резолве доменного имени из списка в конфиге (который настраивается через веб морду) добавляет все зарезолвленные адреса в особомаршрутизируемый Nftables set.

Тут должна была быть картинка с примером конфига

Поскольку он написан на .NET, то он работает и на ARM. Товарищ себе его развернул на NanoPi. Я пересобрал плагин под ARM и теперь у него тоже маршрутизируется как он хочет

Интересно. Можно подробнее? И как реализовать?

Всем привет!

Выбирал между Ад-Гвардом и Пай-Холом. Не смог определиться, настроил оба. Пай-хол как основной, Ад-Гвард как дополнительный. Хотя первично у них была другая задача, просто резать рекламу, со временем они обросли и в DoH, и менеджментом имен домашней зоны. (решил завести домашнюю доменную зону и сам себе выпускать сертификаты)

Подобавлял часть объектов вручную, понял, что это муторно. А, поскольку у меня все ВМки и LXC, после заведения, настраиваются Ансиблом, решил взять в комьюнити роли для добавления DNS-записей прям по ходу прокатывания плейбука, настраивающего новую машину. Сейчас в процессе отладки.

Тоже юзаю AdGuard.

Хотя фактически основным DNS является Windows Server с контроллером домена… Но пользователям раздаётся AdGuard для избавления от рекламы. А у AdGuard уже верхнеуровневым DNS указан DC.

Там же поднят CA для работы с сертификатами для домашней сети.

В общем, всё от задач зависит. Но для домашнего использования вполне норм вариант AdGuard. И рекламу порежет, и локальные имена разрезолвит…